Skillnet trae para ti la mejor información en Seguridad Informática

ALERTAS DE SEGURIDAD

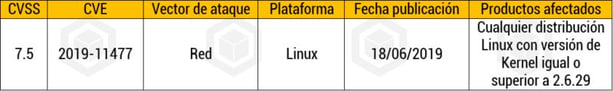

Vulnerabilidad crítica en Kernel de Linux

¿En qué consiste esta vulnerabilidad?

Vulnerabilidad crítica en sistemas Kernel de Linux, se está presentando una vulnerabilidad crítica en sistemas Linux y FreeBSD, dejándolos expuestos a ciberataques. La vulnerabilidad fue descubierta por Jonathan Looney, investigador de seguridad de Netflix, en donde expone que puede generarse un desbordamiento de enteros en la forma como el subsistema de networking del Kernel de Linux procesa los segmentos TCP Selective Acknowledment (SACK).

Para explotar el fallo de seguridad un atacante puede enviar una secuencia de segmentos SACK sobre una conexión TCP, especialmente diseñada con un valor bajo de Maximum Segment Size (MSS) o tamaño de segmento máximo, que desencadenaría en el desbordamiento de enteros y que finalmente puede resultar en una denegación del servicio.

Acciones recomendadas

Netflix a través del boletín NFLX-2019-001 recomienda aplicar las siguientes acciones para corregir el fallo:

- Aplicar el parche PATCH_net_1_4.patch para Kernel Linux 2.6.29.

- Para versiones superiores incluyendo 4.14, se requiere un segundo parche: PATCH_net_1a.patch.

- Desactivar los segmentos SACK cambiando el valor de /proc/sys/net/ipv4/tcp_sack a 0 (cero) en todo el sistema para todas las conexiones TCP recién establecidas, de manera que no se pueda explotar la vulnerabilidad.

Falla de seguridad en el software de soporte de Dell

¿En qué consiste la falla de seguridad en el software de soporte de Dell?

El caso CVE-2019-12280 indica un problema de escalamiento de privilegios y afecta la aplicación Dell SupportAssist para PCs empresariales (versión 2.0) y PC domésticas (versión 3.2.1 y todas las versiones anteriores). Dell SupportAssist, anteriormente conocido como Dell System Detect, verifica el estado del hardware y software de su sistema, alertando a los clientes para que tomen las medidas adecuadas para resolverlos. Para hacerlo, se ejecuta esta acción en su computadora con permisos de nivel de sistema; con estos privilegios de alto nivel la utilidad interactúa con el sitio web de asistencia de Dell y detecta automáticamente la etiqueta de servicio o el código de servicio expreso de su producto Dell. Vulnerabilidad crítica en Kernel de Linux

Sin embargo, los investigadores de SafeBreach Labs, equipo de investigación de seguridad, descubrieron que el software carga de forma insegura los archivos .dll de las carpetas controladas por el usuario cuando se ejecutan, dejando un lugar para que los usuarios malintencionados y no autorizados puedan dañar las DLL existentes o reemplazarlas con archivos maliciosos. Por lo tanto, cuando SupportAssist carga esas DLL contaminadas, el código malicioso se inyecta en el programa y se ejecuta en el contexto de un administrador, lo que permite al atacante obtener el control completo de un sistema específico.

Análisis de la causa

Los módulos p5x (y la mayoría del código PC-Doctor Dell SupportAssist) están utilizando una biblioteca de utilidades llamada Common.dll que proporciona una funcionalidad significativa que incluye la opción de cargar un archivo DLL, de la cual se generan dos causas principales para la vulnerabilidad:

– La falta de carga segura de DLL: el código está utilizando LoadLibraryW en lugar de usar LoadLibraryExW. Esto permite que un usuario no autorizado defina el orden de búsqueda utilizando ciertos indicadores como LOAD_LIBRARY_SEARCH_DLL_LOAD_DIR; a su vez, busca la DLL solo en su propia carpeta evitando el escenario de búsqueda de la DLL en la variable PATH.

– No se realiza validación de certificados digitales: el programa no valida si la DLL que se cargue está firmada. Por lo tanto, cargará una DLL arbitraria sin firmar.

Acciones recomendadas

Dell ha publicado una serie de actualizaciones que mitigan las vulnerabilidades en función del producto:

- SupportAssist for Business PCs versión 2.0.1.

- Dell SupportAssist for Home PCs versión 3.2.2.

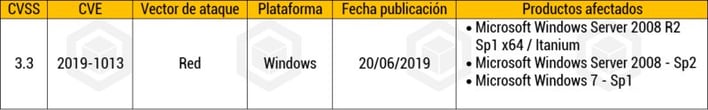

Vulnerabilidad en GDIPlus de Windows expone información confidencial

¿En qué consiste esta vulnerabilidad de Windows?

Esta vulnerabilidad permite a los atacantes remotos revelar información confidencial de las instalaciones afectadas de Microsoft Windows. La interacción del usuario es necesaria para aprovechar esta vulnerabilidad, ya que el usuario objetivo debe visitar una página maliciosa o abrir un archivo malicioso.

La falla específica se genera a partir del análisis de los archivos de fuentes en la biblioteca GDIPlus de Windows. El problema se debe a la falta de validación adecuada de los datos proporcionados por el usuario, lo que puede resultar en una lectura del búfer asignado, lo que lleva a exponer inapropiadamente la información. Un atacante puede aprovechar esto en conjunto con otras vulnerabilidades para ejecutar un código malicioso en el contexto del proceso actual.

SkillNet ofrece la manera más eficaz de innovar en los procesos de gestión informática de su empresa y hace crecer más rápidamente su infraestructura IT, a través de un conjunto de herramientas ligeras y totalmente compatibles administradas desde la nube. Por medio de un sistema que los usuarios pueden personalizar de acuerdo a exigencias de cada desarrollo, puede diseñar e implementar aplicaciones que acelerarán los flujos de trabajo y optimizan el rendimiento de su plataforma.

Con JBoss EAP 7 SkillNet brinda una estructura de seguridad de gestión central para el servidor y para el subsistema de seguridad para aplicaciones.